Ya cuando se ha disipado la polvareda que levanta este multitudinario evento, me permito compartirles, los temas para mí más relevantes de esta gran conferencia. Espero les resulten de utilidad en el direccionamiento de sus esfuerzos para el mejoramiento de su postura de ciberseguridad y gestión del ciber riesgo. ¿La muerte del SIEM Tradicional? Este tema fue parte del Keynote del fundador de Crowdstrike, George Kurtz Los SIEM de hoy en día ya no pueden alcanzar la velocidad de los adversarios y fallan al intentar detener las brechas. Un SIEM tradicional sirve más como herramienta forense que como herramienta de defensa en tiempo real. Surge entonces la necesidad de un SIEM de nueva generación, pero entonces ¿En qué consiste el llamado SIEM de nueva generación? El SIEM de nueva generación esta integrado de manera nativa en su plataforma de seguridad y específicamente en el Endpoint y en las plataformas de nube. El 85% de los datos del SIEM provienen del Endpoint y el resto de las integraciones con terceras partes. Este SIEM de próxima generación, utiliza herramientas de normalización basadas en IA para convertir alertas en incidentes relevantes, automatiza el manejo de los logs y genera los reportes para cumplimiento. Surge entonces un nuevo tipo de SOC con IA embebida. Este es un servicio donde convergen la seguridad predictiva y la inteligencia de seguridad con contexto del negocio. Como no se puede asegurar lo que no vemos, es necesario garantizar visibilidad no solo en el Endpoint sino en la capa de red, los subsistemas de nube, y los dispositivos OT. En promedio un SOC tradicional tiene más de 25 herramientas de seguridad lo que conlleva la fragmentación de los datos, cuando .La dirección correcta debe ser la consolidación. Se trata entonces ahora de mover la analítica hacia donde están los datos, y no llevar los datos hacia donde está el motor de analítica. Esto disminuye los costos dado el gran volumen de datos que se generan hoy en día. Una única plataforma con entendimiento del contexto, y capacidad de respuesta automática. Los analistas son ahora más importantes que nunca y estas plataformas nos permiten elevar el rol del analista. Los cinco ataques más peligrosos en 2024 según SANS Es una de mis charlas favoritas ya que destaca los ataques que normalmente no tienen gran cubrimiento en medios pero son realmente importantes. La deuda técnica Se refiere al costo de elegir una solución más simple o rápida en lugar de una solución más robusta y a largo plazo al desarrollar software. Con el tiempo, se convierte en un gran problema, especialmente cuando los desarrolladores experimentados se van, o las empresas se fusionan, lo que dificulta la corrección o actualización del código. Desde una perspectiva de seguridad, esto puede llevar a una arquitectura mal asegurada, vulnerabilidades pasadas por alto, dependencias obsoletas, dificultades con parches/actualizaciones y desafíos durante la respuesta a incidentes La Solución consiste en dedicar tiempo y recursos a revisar y reescribir el código viejo. Realizar actualizaciones incrementales en los componentes sin esperar a que salga una vulnerabilidad. La inteligencia artificial es una buena aliada para agilizar el mantenimiento del código. Finalmente, entrenar a los desarrolladores en la reescritura del código viejo y documentar. La fragilidad de la identidad digital Los ataques mediante correo electrónico como (BEC) Business Email Compromise, y los “DeepFakes” utilizando incluso video, han demostrado la fragilidad de la identidad digital. Para evitar este tipo de fraude se recomienda realizar una llamada telefónica de confirmación. El trabajo remoto hace que este problema de la identidad sea aún mayor. Incluso en ambiente de oficina es muy frecuente la interacción con personas remotas. El establecer la identidad se divide en dos problemas: El establecimiento inicial de la identidad y el restablecimiento de los individuos ya conocidos. El primero requiere verificaciones múltiples que pueden resultar intrusivas como biometría, cámaras web, visitas personales. Y para el restablecimiento se requiere algo similar o confiar en técnicas criptográficas. Siempre será difícil lograr un balance entre el costo, la comodidad y la seguridad en los métodos de validación de identidad. Los métodos comunes de imágenes de documentos de identificación y cámaras web ya no son suficientes. Hacia adelante veremos soluciones basadas en IA para identificar comportamientos inusuales que requieran ser revisados manualmente, a esto se le conoce como identidad basada en Riesgo (Risk based Identity). Debemos entender el costo requerido para establecer una identidad de manera remota, ya que esto es necesario en muchos casos de uso. Sextortion La extorsión financiera mediante contenidos sexuales es un problema que está escalando especialmente entre los adolescentes entre 10 y 13 años. La cadena de ataque es la siguiente:Identificación de la víctima, elaboración de un video, Grooming, uso de fotografías y finalmente las amenazas. Algunos de estos casos terminan en el suicidio de la víctima. Recientemente ingresa un nuevo elemento para empeorar las cosas y es el uso de la IA en la cadena de ataque, tomando imágenes normales ya publicadas generando deepfakes para convertirlas en contenido explícito y extorsionar a la víctima. La mayor parte de los ataques suceden en casa. Para Prevenirlos los padres deben estar muy pendientes de las actividades online de sus hijos, mejorar las configuraciones de privacidad, entender la tecnología, educar a los niños para no hablar con extraños y acudir rápidamente a alguien en caso de dudas o algún evento. La Inteligencia Artificial en las Elecciones La evolución de la tecnología le está dando una nueva forma a la democracia. La IA Generativa abre una nueva era de retos y oportunidades en la contienda electoral. Nos encontramos en la intersección de la innovación, la seguridad y la confianza. Es una espada de doble filo, donde por el lado positivo se generan campañas publicitarias con la ayuda del IA, se amplía la participación de los ciudadanos en el debate electoral, pero por el lado negativo se puede utilizar la IA como un arma para la manipulación, las campañas de desinformación y la interferencia en las elecciones. La fragilidad de la confianza en la era digital La confianza es la base de la…

La adopción de servicios y aplicaciones basados en la nube mejora significativamente la productividad de las empresas. El trabajo remoto desde casa o diferentes lugares expande la capacidad de contratar personal incluso desde diferentes ubicaciones nacionales o internacionales. Pero ¿cómo podemos asegurar que las políticas y seguridad que se tiene en la plataforma física de la compañía se extiendan para dar cobertura a las nuevas demandas que usa la computación en la nube? Para esta problemática se pueden adoptar dos frameworks con soluciones de protección para ambientes de nubes; estos frameworks son SSE (Secure Services Edge) y SASE (Secure Access Service Edge). Para cumplir con el framework de SSE y SASE se debe contar con las siguientes soluciones de seguridad en el entorno corporativo. Existen diferentes fabricantes de Software y hardware para cada uno, se recomienda hacer un análisis de cada una de ellas para poder así escoger cual es la mejor para cada una de ellas también se debe analizar la capacidad de integrarse con otros para así cubrir todas las necesidades con el mínimo esfuerzo en la implementación y administración. Broadcom Software con la adquisición de las empresas Symantec y VMWare cubre el esquema completo de SSE con Productos Symantec y SASE con en conjunto con la Solución de VeloCloud de VMWare para SD-WAN. A continuación, los Servicios de SSE y SASE con el Software de Broadcom que cubre con cada uno de estos servicios.

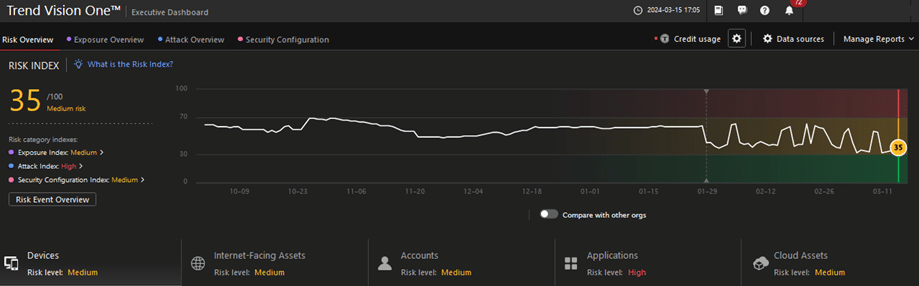

VisionOne-ASRM, identifique su superficie de ataque, Shadow IT incluido, califique el riesgo y cierre las brechas de seguridad de su organización. El delito cibernético aumentó en un 600% luego de la pandemia del COVID 19, desde robo y malversación hasta piratería y corrupción de datos. Casi todas las industrias tuvieron que adoptar nuevas soluciones y obligar a las empresas a adaptarse rápidamente debido a la necesidad del trabajo remoto de sus empleados y nuevos retos inherentes a este. La seguridad digital evoluciona continuamente, por lo que es necesario entender el estado del arte para proteger su infraestructura. En muchas ocasiones, ni siquiera se conoce el inventario de dispositivos, servicios y aplicaciones que los usuarios utilizan en la organización, sumado a la rápida adopción de infraestructura/servicios Cloud. ASRM de VisionOne (Attack Surface Risk Management), aprovecha la telemetría y metadata entregada desde aplicaciones propias TrendMicro (ApexOne, Workload Security, Email Security, entre otras), además de las integraciones con productos de terceros que son gratuitas (AD OnPremise, EntraID, O365, escaner de vulnerabilidades y demás), permitiendo obtener el listado de activos, generar un score de riesgo y priorizar actividades de cierre de brechas que lleven el índice de riesgo a un nivel aceptable. El poder contar con esta visibilidad, permite actuar de manera temprana y proactiva ante posibles brechas de seguridad (vulnerabilidades, configuraciones inseguras, obsolescencia, datos en la DarkWeb, privilegios excesivos, servicios expuestos, etc.) disminuyendo la probabilidad que se materialice un ataque. El servicio cuenta con los siguientes módulos 1. Executive dashboard Tablero gerencial donde se evidencia a muy alto perfil, el índice de riesgo de los activos, su exposición, si hay evidencias de algún intento de ataque y el nivel de madurez de las herramientas de seguridad TrendMicro. 2.Attack Surface Discovery Es el inventario de activos descubiertos por las diferentes fuentes de telemetria y metadata (productos propios y de terceros), donde se le da un score de riesgo aprovechando los eventos entregados en VisionOne como plataforma que correlaciona. Los activos identificados son Estaciones/Servidores, Hosts/Ip’s de servicios expuestos a internet, cuentas, aplicaciones nube y locales, infraestructura Cloud y API’s de AWS. 3.Operations dashboard Tablero que brinda la posibilidad de cerrar las brechas de seguridad, priorizando tareas de remediación en los activos y/o configuraciones susceptibles a ser vulnerados. Este enfoque, le permitirá conocer cuál es su apetito de riesgo en tiempo real y cuáles podrá remediar, aceptar o trasladar. 4.Cloud posture Administre el cumplimiento y postura de seguridad de su infraestructura cloud, basados en los estándares de seguridad y buenas prácticas que correspondan con su organización. Además, gane visibilidad sobre su inventario cloud, riesgos de malas configuraciones y estatus de cumplimiento según ISO, NIST, PCI entre otros estándares que usted elija. Complemente el módulo de ASRM con XDR, Threat Intelligence, Incident Response mas el paquete completo de protección TrendMicro, y cuente con una plataforma centralizada de ciberseguridad que le ofrezca protección durante todas las fases de un ataque. En Interlan contamos con procesos y personal altamente calificados, con amplia experiencia y certificados por fabricante, enfocados en apoyarle en su estrategia de fortalecimiento en su postura de ciberseguridad y gestión de riesgos. Por: Oscar Sánchez Villa. Especialista de TI Líder – Interlan

Se ha publicado por estos días un interesante estudio que presenta, basado en el análisis de las estadísticas y comportamientos de las operaciones de la industria cibercriminal, datos de ciber ataques del año 2023 y se atreve a pronosticar cómo lucirá el panorama de amenazas en el futuro cercano. La publicación llamada “The Hi-Tech Crime Trends” cuyo autor es Group-ib (organización que ha estudiado y publicado esta serie de datos desde 2012) muestra la conexión que está teniendo la inteligencia artificial con las amenazas de ciberseguridad centrándose en cómo la utilizan los ciber delincuentes para desarrollar herramientas que permiten hacer exploits y realizar actividades de espionaje, lo que se convierte en un potencial riesgo para los datos de las organizaciones. La investigación muestra que ha crecido el apetito por los ataques tipo APT (Amenaza Avanzada Persistente) por sus siglas en inglés. Según Group-IB Threat Intelligence, en el año 2023 se produjo un aumento del 70% en el número de ofertas públicas de exploits de día cero para la venta entre las comunidades de ciberdelincuentes en comparación con 2022. El aumento indica un creciente interés y una mejora en la capacidad de los ciberdelincuentes para utilizar exploits de día cero. En lo que respecta al ransomware, ha habido un incremento año contra año en la industria del RaaS (Ransomware as a Service) del 74% con respecto a 2022, notándose un aumento de la participación de IABs (Initial Access Brokers) que son actores dentro de la cadena especializados en infiltrar sistemas y redes para luego vender esos “accesos no autorizados” a otros actores maliciosos. Este negocio sigue en pleno auge. Particularmente en América latina el estudio presenta entre otras, estas contundentes cifras: Este estudio ha analizado los ataques enmarcándolos en las fases del marco de referencia MITRE ATT&CK y ha encontrado un foco importante en la explotación de lo que se denominan los External Remote Services, que son aquellos servicios que permiten la administración de un sistema de manera remota; además, el ransomware sigue siendo la ciber amenaza dominante en América Latina con un número de víctimas de al menos 224 que se vieron afectados por la técnica llamada Data Encrypted For Impact. Los datos encontrados por Group-IB también destacan un uso de tácticas de evasión de la defensa, los atacantes están usando más frecuentemente técnicas como “Cuentas válidas de dominio” para pasar desapercibidos. Es más fácil para los ciberdelincuentes iniciar sesión a través de cuentas válidas comprometidas en lugar de esforzarse por utilizar técnicas de hacking para intentar acceder a las redes corporativas. Pero, ¿de dónde obtienen esta información los ciberdelincuentes? Existe en el mundo de la ciberdelincuencia algo denominado UCLs (Underground Cloud Logs), información gratuita que se constituye en una de las principales fuentes de datos sobre hosts infectados. Las UCL son servicios especiales que proporcionan acceso a información confidencial comprometida en su mayor parte, obtenida por los ladrones de información. Cada día se publican gigabytes de datos en estos “servicios”, y esa cifra sigue creciendo. Nos cuenta el estudio que, en el último año, se ha producido un aumento del 37% en el número de hosts infectados en LATAM cuyos registros se han publicado en UCL, alcanzando casi los 400.000. Brasil y México son los países más atacados de América Latina, Colombia es el tercer país en cuanto al número de dispositivos infectados en 2023. ¿Qué hacer entonces? Conocer muy bien la superficie de ataque de la organización, identificar los elementos que están expuestos a riesgos más altos y detectar comportamientos anómalos en las etapas más tempranas es la mejor estrategia de defensa, pues permite tomar acciones correctivas mucho antes de que algún daño se pueda materializar. Para poder lograrlo es clave el uso de sistemas de detección y respuesta extendidas (XDR por sus siglas en inglés) que permiten recopilar y correlacionar de manera automática datos en múltiples capas de seguridad: el correo electrónico, los endpoints, servidores, cargas de trabajo en la nube, la red de datos, navegación, etc. En Interlan hemos desarrollado servicios que permiten a las organizaciones implementar mecanismos de defensa temprana y proactiva, de tal manera que se puedan detener los ataques antes de que estos comiencen. ¡Más vale prevenir, que curar! Si estás interesado en leer el reporte completo puede encontrar aquí https://www.group-ib.com/resources/research-hub/hi-tech-crime-trends-2023-latam/ Por: Gustavo Hurtado, Director comercial.

En el vertiginoso mundo digital actual, la ciberseguridad en las redes de datos se ha vuelto más crucial que nunca. Con la creciente interconexión de dispositivos y la expansión de la Internet de las Cosas (IoT), las amenazas cibernéticas evolucionan constantemente. A continuación, exploraremos algunas tendencias emergentes en ciberseguridad que están dando forma al panorama actual y futuro. 1. Inteligencia Artificial y Aprendizaje Automático: La aplicación de la inteligencia artificial (IA) y el aprendizaje automático (ML) en ciberseguridad es una tendencia en constante crecimiento. Estas tecnologías permiten analizar grandes conjuntos de datos de manera rápida y eficiente, identificando patrones y anomalías que podrían indicar posibles amenazas. Desde la detección de malware hasta la predicción de comportamientos sospechosos, la IA y el ML están transformando la forma en que abordamos la seguridad en las redes de datos. 2. Ciberseguridad Cuántica: Con el desarrollo de la computación cuántica, también surgen desafíos en términos de ciberseguridad. Por un lado, la computación cuántica podría romper los algoritmos criptográficos actuales, lo que impulsa la necesidad de desarrollar nuevas técnicas de cifrado cuántico. Por otro lado, la propia computación cuántica podría utilizarse para fortalecer la seguridad cibernética, mediante la generación de claves criptográficas más seguras. 3. 5G y Edge Computing: El despliegue de redes 5G y la adopción de la computación en el borde (Edge Computing) ofrecen beneficios significativos en términos de velocidad y eficiencia. Sin embargo, también introducen nuevos desafíos de ciberseguridad. La mayor cantidad de dispositivos conectados y la descentralización de la infraestructura requieren enfoques innovadores para proteger los datos en tránsito y garantizar la integridad de las comunicaciones. 4. Internet de las Cosas (IoT): La proliferación de dispositivos IoT ha creado un vasto ecosistema de dispositivos interconectados, desde electrodomésticos hasta sistemas industriales. La seguridad de estos dispositivos es una preocupación creciente, ya que muchos de ellos tienen limitaciones en términos de capacidad de procesamiento y medidas de seguridad incorporadas. La implementación de estándares de seguridad robustos y la educación sobre buenas prácticas de ciberseguridad son esenciales para mitigar las amenazas asociadas con la expansión del IoT. 5. Ransomware y Amenazas Persistentes Avanzadas (APT): El ransomware sigue siendo una amenaza persistente, pero ahora se observa una mayor sofisticación en los ataques. Los ciberdelincuentes están utilizando tácticas más avanzadas, como el doble cifrado y la exfiltración de datos antes del cifrado, para aumentar la efectividad de sus ataques. Además, las Amenazas Persistentes Avanzadas (APT) están en aumento, con actores maliciosos que buscan acceder de manera prolongada a sistemas sensibles. La ciberseguridad en las redes de datos está evolucionando rápidamente para hacer frente a las amenazas emergentes. La combinación de tecnologías como la inteligencia artificial, la seguridad cuántica y la adaptación a las nuevas arquitecturas de red son esenciales para mantener la integridad y la confidencialidad de la información en un entorno digital cada vez más complejo. La colaboración entre sectores público y privado, así como la conciencia y capacitación continua, son clave para mitigar los riesgos y fortalecer la ciberseguridad en el futuro. Interlan ofrece a sus clientes productos TOP del mercado de la mano de los mejores fabricantes de ciberseguridad como Fortinet, una empresa conocida por ofrecer soluciones integrales de ciberseguridad. Su cartera de productos abarca una amplia gama de dispositivos y servicios diseñados para proteger redes de datos contra Ciberamenzas. A continuación, se mencionan algunos de los productos de Fortinet que puede considerar para fortalecer la ciberseguridad en redes de datos: Es importante tener en cuenta que la elección de productos específicos dependerá de las necesidades y el entorno de su red. Además, Fortinet ofrece soluciones integradas que permiten una gestión centralizada y una defensa coordinada contra ciberamenzas. Se recomienda trabajar con un profesional de ciberseguridad para diseñar e implementar una estrategia efectiva basada en los productos de Fortinet. En Interlan contamos el personal capacitado, certificado y con experiencia avanzada para ayudarle a su compañía a fortalecer las estrategias de ciberseguridad. Por: Andrés Guerra, Líder de TI

Las tecnologías de la información a nivel mundial están evolucionando en forma exponencial. Cada día es más común encontrar los servicios en plataformas digitales a los cuales podemos acceder desde un dispositivo móvil inteligente, haciéndonos más fácil y eficiente la vida. Sin embargo, de la misma forma ha crecido el número de ciberdelincuentes y amenazas cibernéticas. Por tal razón nuestro aliado estratégico Fortinet ha desarrollado el servicio FortiRecon, un servicio de protección contra riesgos digitales (DRP) que funciona junto con las soluciones de seguridad existentes para brindarle la visibilidad que un adversario puede tener de su infraestructura. Esta alerta temprana de cualquier actividad maliciosa dirigida a su organización permite una detección y mitigación rápidas. Dicho servicio opera puramente desde fuera de los límites organizacionales, y mapea la huella digital de una organización y la monitorea en busca de actividad anormal. El servicio brinda a las organizaciones la inteligencia para mitigar amenazas de seguridad creíbles de manera controlada como parte de los esfuerzos de seguridad continuos. 1. MODULO EASM (External Attack Surface Management) Su función es gestionar toda la superficie de ataque del cliente (entiéndase como superficie de ataque IP públicas, dominios públicos, subdominios públicas, certificados digitales, sistemas autónomos, bloques de IPs públicas), es allí donde se van a publicar los puertos o los servicios de la compañía y donde los clientes van a consumir los servicios. 2. MODULO BP (Brand Protection) Monitorea continuamente la visibilidad pública de la organización en busca de cambios no autorizados, incluidos ataques de phishing basados en la web, errores tipográficos, aplicaciones no autorizadas, fugas de credenciales y suplantación de identidad de la marca en las redes sociales, lo que puede afectar su valor, integridad y calidad 3. MODULO AIC (Adversary Centric Intelligence) Aprovecha FortiGuard Threat Analysts para proporcionar una cobertura integral de la dark web, el código abierto y la inteligencia técnica sobre amenazas, incluida la información sobre los actores de amenazas. Esta información permite a los administradores evaluar los riesgos de manera proactiva, responder más rápido a los incidentes, comprender mejor a sus atacantes y proteger los activos. Está enfocado en que el cliente tenga su central de inteligencia propia. El servicio de FortiRecon consta de un equipo de profesionales que está realizando investigaciones y análisis con sus herramientas Open Sources por lo cual está protegiendo y previniendo cualquier ciberataque hacia los activos de información de la organización desde la etapa de reconocimiento. Este análisis debe estar acompañado de las herramientas de seguridad existentes como firewalls, WAF, antivirus, herramientas de autenticación y control de accesos, entre otros, para generar una protección proactiva, y poder brindar la mayor de visibilidad y control de ciberataques. Por: Danny Johan Cardona G. – Especialista de TI – Interlan Joaquín Alberto Osias Fernández – Especialista de TI – Interlan

FortiNAC es una solución completa de seguridad y control de acceso de red diseñada para proteger y supervisar todos los activos digitales conectados a tu red empresarial, desde equipos portátiles y de escritorio hasta teléfonos IP e impresoras. FortiNAC actúa como un avanzado sistema de seguridad que garantiza que solo las personas y dispositivos autorizados tengan acceso. Interacción de dispositivos en una red con FortiNAC Cuando un dispositivo se conecta a un puerto de un switch gestionado por FortiNAC, comienza un proceso de control de acceso. Conexión del cliente: Un dispositivo cliente se conecta a un puerto de un switch gestionado por FortiNAC. Lectura de la tabla de reenvío MAC – Puerto L2 – L3: FortiNAC accede a la tabla de reenvío del switch, que contiene información sobre las direcciones MAC de los dispositivos conectados a los puertos del switch. Esto proporciona información vital sobre la topología de la red. Verificación del estado del cliente: FortiNAC verifica el estado del cliente conectado, evaluando su identificación, conformidad con políticas de seguridad, detección de amenazas y autorización de acceso a recursos de red. Instrucción al switch: Dependiendo del estado del cliente, FortiNAC instruye al switch para ajustar la configuración del puerto de red, ubicando al cliente en la VLAN adecuada (producción o aislamiento/registro) para garantizar el acceso correcto. Características clave de FortiNAC La Importancia de la gestión de los Endpoint Compliance con sus respectivas políticas de cumplimiento. Las políticas de “endpoint compliance” son esenciales para garantizar que los dispositivos cumplan con políticas de seguridad. Las soluciones de seguridad y gestión de endpoints verifican y hacen cumplir estas políticas, reduciendo riesgos y manteniendo la integridad de la red y los datos. FortiNAC se posiciona como una inversión esencial para la seguridad de tu organización, protegiendo activamente tu red y proporcionando control y visibilidad sobre los dispositivos conectados. Simplifica el cumplimiento de políticas de seguridad, reduciendo riesgos y liberando recursos para tareas estratégicas. En resumen, FortiNAC es un pilar fundamental para garantizar la seguridad y eficiencia de tu empresa en un entorno digital en constante evolución. Por: Jose David Duran C. Administrador de TI – Servicios Administrados Interlan

Te compartimos una galería de fotos de algunos de los eventos que tuvimos este mes con nuestros clientes y fabricantes Destacamos nuestra participación en Andicom Cartagena 2023 junto a Manage Engine y acompañamiento en su evento más importante del año, el Bogota User Conference 2023 que se celebró en el hotel Sheraton de Bogotá. También tuvimos espacios con Symantec by Broadcom en Bogotá, la charla “Simplificando una estrategia de ciberseguridad basada en Zero-trust” que tuvo lugar en Medellín y la charla “Ciberseguridad y ciber-resiliencia, un asunto de negocio” en Cali con varios líderes de tecnología de la ciudad. Andicom 2023 – Cartagena “Simplificando una estrategia de ciberseguridad basada en Zero-trust”- Medellin Jornada DLP Full Tech Day -Bogotá User Conference 2023 – Bogotá Relacionamiento clientes – Bogotá “Ciberseguridad y ciber-resiliencia, un asunto de negocio” -Cali

La evolución constante de la tecnología ha llevado a las empresas a adoptar cada vez más soluciones basadas en la nube para sus operaciones y procesos; Sin embargo, esta migración también ha planteado desafíos significativos en términos de seguridad cibernética. FortiCNP (Cloud Native Protection – Protección Nativa en la Nube) Emerge como una herramienta revolucionaria que aborda las preocupaciones de seguridad en la nube de manera eficiente y efectiva, priorizando hallazgos de seguridad críticos, procesandolos en tiempo real y apoyando a los equipos a gestionar eficazmente riesgos en la nube. FortiCNP: Solución eficaz de problemas de seguridad en la nube A medida que las organizaciones migran sus cargas de trabajo y datos a entornos en la nube, surgen nuevas capas de complejidad en el panorama de seguridad. Las amenazas cibernéticas se han vuelto más sofisticadas y los ataques dirigidos a infraestructuras en la nube son una preocupación constante. La falta de visibilidad y control sobre los datos y las aplicaciones alojados en la nube ha creado una necesidad urgente de soluciones de seguridad avanzadas. FortiCNP: Solución Eficaz de Problemas de Seguridad en la Nube A medida que las organizaciones migran sus cargas de trabajo y datos a entornos en la nube, surgen nuevas capas de complejidad en el panorama de seguridad. Las amenazas cibernéticas se han vuelto más sofisticadas y los ataques dirigidos a infraestructuras en la nube son una preocupación constante. La falta de visibilidad y control sobre los datos y las aplicaciones alojados en la nube ha creado una necesidad urgente de soluciones de seguridad avanzadas. Conozcamos un poco de FortiCNP FortiCNP, diseñado por el gigante de la seguridad informática Fortinet, entra al mercado de la seguridad cibernética como una solución de Protección en la Nube, con el objetivo específico de abordar retos de seguridad inherentes a los entornos Cloud, explotando la amplia experiencia en seguridad de servicios tecnológicos de Fortinet, integra arquitecturas en la nube tales como (Amazon Web Services, Microsoft Azure, Google Cloud Plataform). Ofreciendo una protección integral y nativa para aplicaciones, cargas de trabajo y datos en las nubes públicas. Un punto importante para tener en cuenta es que FortiCNP se integra con todo el entorno de producto de Fortinet – Security Fabric, optimizando el análisis, detección y reporte de incidentes con los demás productos de seguridad de Fortinet. Casos de Uso de FortiCNP Antes de presentar algunos casos de uso de la herramienta FortiCNP, entendamos el término RRI. Resource Risk Insights normaliza y correlaciona la información de seguridad de una amplia gama de productos de seguridad nativos de la nube y de Fortinet para cuantificar el riesgo de la nube. Uno de los objetivos de RRI es apoyar a su grupo de asociados a priorizar el trabajo de mitigación y remediación de los recursos de la nube con mayor riesgo para su organización. Comprendido el término RRI, les mostramos algunos casos de uso de la herramienta FortiCNP: Gestión de riesgos: RRI brinda información procesable y rica en contexto para que los equipos prioricen los riesgos con mayor impacto. Gestión de amenazas: FortiCNP correlaciona los hallazgos de seguridad y prioriza los riesgos de los esfuerzos de remediación. Seguridad de datos: FortiCNP analiza las configuraciones, los archivos y los documentos en los servicios de almacenamiento en la nube para detectar configuraciones inseguras, datos sensibles y malware. Seguridad de contenedor: La protección de contenedores FortiCNP permite tener una visibilidad profunda de la postura de seguridad de los registros e imágenes de contenedores. Cumplimiento: FortiCNP puede generar informes rápidamente para los equipos de auditoría, con el fin de que puedan identificar incumplimientos de las políticas y tomar las medidas correctivas necesarias. Características Destacadas de FortiCNP Integración con Amazon Guardduty, Amazon Inspector y AWS Security Hub: FortiCNP recopila información de estos servicios de seguridad nativos de la nube, proporcionando un escaneo de vulnerabilidades, análisis de permisos y detección de amenazas.FortiCNP calcula una puntuación de riesgo agregada para los recursos de la nube tomando acciones según clasificación. Administración Centralizada: FortiCNP permite a las organizaciones mantener un control centralizado sobre sus políticas de seguridad en la nube. Esto garantiza una implementación de políticas en todos los entornos y reduce las lagunas en la seguridad. Gestión de amenazas críticas: FortiCNP utiliza análisis de comportamiento y aprendizaje automático para detectar patrones anómalos que podrían indicar un ataque en curso. Esto permite una respuesta más rápida y precisa a las amenazas antes de que puedan causar daño. Análisis inteligente: La herramienta aprovecha el aprendizaje automático para responder a amenazas de manera proactiva. Puede implementar automáticamente contramedidas, aislar cargas de trabajo comprometidas y tomar medidas correctivas en tiempo real. Integración nativa de la nube: FortiCNP se integra sin problemas con otras soluciones de seguridad de Fortinet, lo que permite una estrategia de seguridad unificada en toda la organización. En un mundo donde la nube desempeña un papel esencial en la transformación digital, la seguridad no puede ser pasada por alto. FortiCNP existe como una respuesta sólida a los desafíos de seguridad en la nube, proporcionando a las empresas las herramientas necesarias para proteger sus activos críticos y garantizar operaciones seguras y continuas en entornos en la nube. Con su enfoque en la visibilidad, el control y la detección de amenazas avanzadas, FortiCNP promete ser una pieza fundamental en la estrategia de seguridad de cualquier organización moderna. Palabras Clave Seguridad en la nube: Gestione el riesgo de manera efectiva utilizando las mejores herramientas de seguridad para cada plataforma en la nube. Construido en la configuración de recursos en la nube y capacidades de escaneo de datos de FortiCNP, junto con los servicios de seguridad ofrecidos por los proveedores de la nube, su equipo puede centrarse en la mitigación de riesgos para donde más importa. Seguridad de los datos: Gestione el riesgo de manera efectiva utilizando las mejores herramientas de seguridad para cada plataforma en la nube. Construido en la configuración de recursos en la nube y capacidades de escaneo de datos de FortiCNP, junto con los servicios de seguridad ofrecidos por los proveedores de la nube, su equipo puede centrarse en la mitigación de riesgos para donde más importa. Por: Andrés…

SASE es una estrategia de seguridad que se puede considerar nueva en el mercado, que se describe como Borde de servicio de acceso seguro y mezcla tecnologías y funciones de red para brindar a los usuarios un acceso seguro y dinámico a todos sus servicios y aplicaciones. En teoría SASE orquesta servicios de seguridad de red, SDWAN y NGFW, también ofrece la opción de un Gateway de navegación seguro (SWG) e integra en toda su extensión las políticas de cero confianza de acceso a la red (ZTNA) con la capacidad de seguridad de acceso a la nube (CASB). ¿Es necesario SASE en nuestra compañía/organización? El ámbito empresarial del presente exige de parte de nuestros colaboradores la conexión inmediata y sin interrupciones a los recursos y datos alojados en las nubes privadas o publicas de nuestra red, dentro de las cuales se encuentran las aplicaciones criticas de negocio sin darle mayor importancia a la ubicación geográfica de nuestros usuarios. El reto es que la gran mayoría de incidentes son resultado de las decisiones de innovación digital adoptadas por las empresas, como modificar los accesos a la red y ampliando velozmente la superficie de ataque reduciendo la efectividad de las soluciones tradicionales de seguridad en términos de convergencia, velocidad y control de acceso, por lo anterior la estrategia SASE es el camino por seguir para dar cumplimiento a las necesidades de seguridad en los años venideros. Beneficios de SASE Al momento de implantar adecuadamente una estrategia SASE se les permite a las empresas utilizar un acceso seguro sin tener en cuenta donde están ubicados sus usuarios, flujos o cargas de trabajo y dispositivos o aplicaciones. Esto es una ventaja a medida que la fuerza laboral se convierte más en operación remota, lo que también apalanca la adopción de aplicaciones SaaS de una manera rápida donde nuestros datos viajan desde sucursales a entornos híbridos y múltiples servicios de nube. ¿Que Ofrece la estrategia SASE? Seguridad consiente, flexible y consistente: colocar a disposición de nuestros colaboradores un abanico de servicios de seguridad haciendo énfasis en la prevención y contención de amenazas enmarcadas en las políticas de Next Generation Firewall sin importa el perímetro o borde, teniendo pleno conocimiento de quien esta utilizando nuestros servicios y protegiendo uno de los bienes más valiosos de nuestra organización como lo son los activos de información. Minimizar la complejidad: una arquitectura simple mediante la optimización centralizada de acceso a la red y seguridad del punto final sin importar su ubicación. Rendimiento Acelerado: utilizando la disponibilidad actual de las nubes, nuestros colaboradores se pueden conectar de forma versátil y segura a internet, aplicaciones criticas de negocio y recursos empresariales en cualquier punto donde se encuentren. En InterLAN estamos prestos a apoyar a nuestros actuales y futuros clientes en la consultoría, adopción, y gestión de nuevas estrategias de seguridad tales como SASE de la mano de Fortinet Y su producto FortiSASE la cual es una de las soluciones de SASE mas completas del mercado, no duden en dejarnos saber sus necesidades para apoyarlos de la manera más optima posible. Por: Andrés Guerra Ibañez- Especialista de TI líder- Interlan